单一的 HTTP 错误代码可能掩盖十几种不同的代理故障,迫使开发人员耗费大量时间关联日志、检查配置,并调试网络堆栈的错误层级。

本文将介绍:

- TLS 解密正向代理的基本架构及其管理的两个独立连接。

- 在这些复杂的多连接环境中,开发人员调试错误时面临诸多挑战。

- RFC9209 Proxy-Status 标头如何在此代理层实现错误报告的标准化。

- 关于实现与解析 Proxy-Status 标头的实用指南,内含 Bright Data 2026年更新中的示例。

- 了解不同代理服务器如何融入此架构。

现在就来一探究竟吧!

代理层(TLS 拦截)工作原理

在诸如 Burp Suite 这类正向代理的架构中,最核心且常被误解的组件正是代理层及其处理加密流量的机制。这个过程被称为 TLS 拦截,它是代理能够检查并修改原本不透明的 HTTPS 请求与响应的核心机制。

诸如 Bright Data 正向代理与反向代理等现代代理服务器,均遵循这一相同的架构原理。

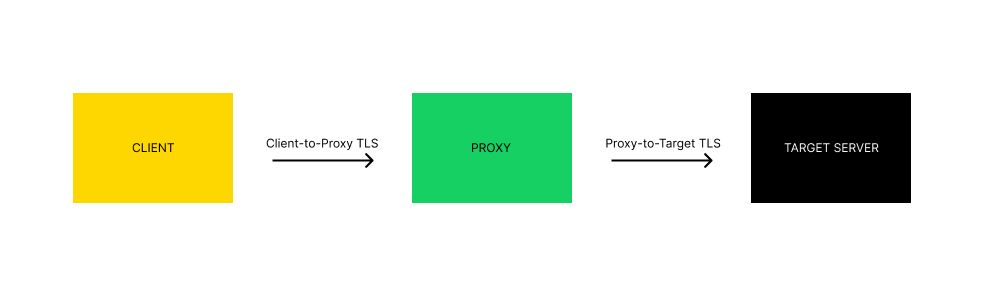

其核心在于,代理扮演着一个受控的“中间人”角色。它并非简单地转发数据包,而是会建立两条完全独立的 TLS 连接,从而将安全通道有效地一分为二。下图展示了这一基本分离结构:

让我们解析构成这条链的两个独立 TLS 连接

- 客户端到代理的连接

这正是拦截机制的核心所在。当您将浏览器配置为使用 Burp Suite 等工具时,将发生以下步骤:- Client Hello:客户端(您的浏览器)向代理发送一条 Client Hello 消息。关键在于,该消息包含服务器名称指示(SNI)扩展,该扩展声明了预期的目标主机名(例如 brightdata.com)。

- 代理的欺骗:代理识别到 SNI 后,并不会立即转发 Client Hello 消息。而是会根据请求的主机名(brightdata.com)实时动态生成一份数字证书。

- 信任根:这类动态生成的证书并非由 Let’s Encrypt 或 DigiCert 等公共证书颁发机构(CA)签发。该证书由代理自身的本地证书颁发机构签发。要使此操作生效,您必须预先将代理的 CA 证书(例如 burp.crt)安装到浏览器或操作系统的信任存储区中。由于您的机器信任该 CA,因此它会自动信任代理生成的所有证书。

- 握手完成:代理使用这份伪造的证书与客户端完成 TLS 握手。从客户端的视角来看,它已成功与 brightdata.com 建立了安全连接。但实际上,它建立的仅是与代理之间的安全连接。

- 代理到目标的连接

与此同时,代理会处理该连接的合法端:- 新连接:代理与真实目标服务器(www.bright.com)发起一次标准且合法的 TLS 握手。

- 验证:代理接收服务器的真实证书,并根据公共信任存储库进行验证,确保该证书有效且由可信的公共 CA 签发。

- 安全通道:由此在代理与目标服务器之间构建起真正安全的通道。

检查瓶颈点

当两条安全通道建立完成后,代理就成了智能中间人。代理现在可以:

- 使用其伪造证书对应的私钥解密来自客户端的传入流量。

- 检查、记录或修改现已处于明文状态的 HTTP 请求。

- 使用与真实服务器连接的密钥,将(可能已被修改的)请求重新加密并转发。

- 对服务器的响应执行完全逆向的流程。

这一基础对于理解错误发生的位置和机制至关重要。在 Burp Suite 等工具中,大多数 TLS 相关错误都源于第一条连接(即客户端到代理的链路)出现故障。若客户端不信任代理的 CA,或代理未能成功生成可信的证书,握手便会失败,导致拦截机制完全失效。理解这种双连接模型,是有效诊断和解决此类问题的关键所在。

如何实现与解析 Proxy-Status 标头

运用 RFC 9209 标准,让您的代理调试从盲目猜测转变为精准科学。本指南将演示如何实现 Proxy-Status 标头,并通过解析其关键参数来即刻确定请求失败的故障环节与原因。

Proxy-Status HTTP 响应标头是代理服务器报告请求处理情况的标准化方式。如今您将获得机器可读的故障原因,而非晦涩难懂的 502 Bad Gateway 错误提示。

精确诊断的核心参数

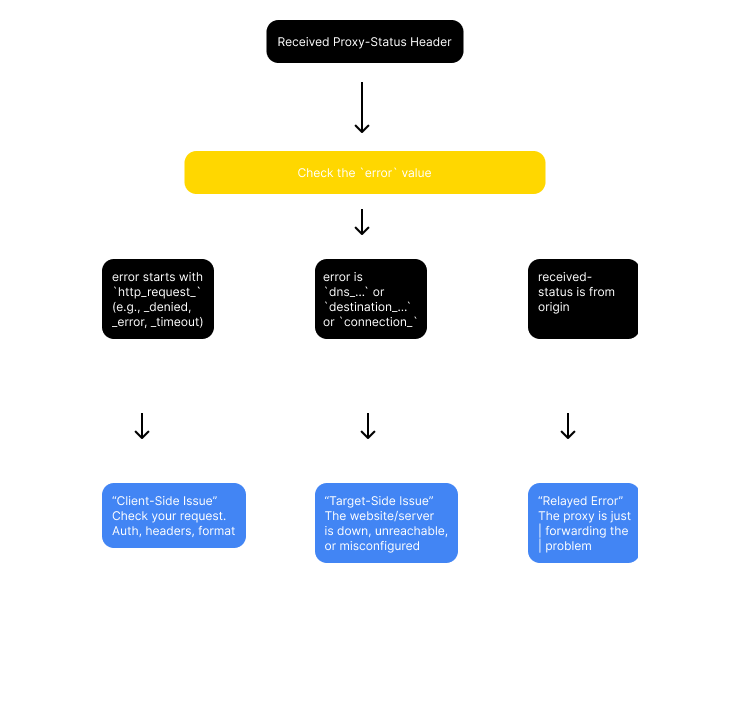

当请求失败时,请解析 Proxy-Status 标头中的以下三个关键参数:

| 参数 | 说明 | 示例值 | 作用 |

|---|---|---|---|

error |

描述错误类型的预定义标记。这是您的核心诊断依据。 | http_request_error |

故障分类。 |

details |

包含补充说明的人工可读字符串。 | “HTTP 版本无效” |

出错的具体原因。 |

received-status |

代理从下一跳(如源服务器)收到的 HTTP 状态码。 | 503 |

显示上游服务器问题。 |

逐步实施

步骤1:配置代理以发出标头

首先,请确保您的代理服务(例如 NGINX、Apache Traffic Server 或自定义解决方案)已配置为向响应中添加 Proxy-Status 标头。

proxy_set_header Proxy-Status "error=<error_type>; details=\"<extra_info>\"; received-status=<status_code>";在实际应用中,您需要通过变量根据具体错误状态动态填充这些值。

步骤2:在客户端/应用程序中解析标头

当应用程序收到错误响应时,请检查是否存在 Proxy-Status 标头并解析其键值对

import requests

def diagnose_proxy_failure(url, proxy_config):

try:

response = requests.get(url, proxies=proxy_config)

# Force an exception for 4xx/5xx status codes to jump to the except block

response.raise_for_status()

return "Success", response

except requests.exceptions.HTTPError as e:

response = e.response

# Check for the Proxy-Status header

proxy_status_header = response.headers.get('Proxy-Status')

diagnosis = "Unknown failure"

if proxy_status_header:

# Parse the parameters into a dictionary

params = {}

for part in proxy_status_header.split(';'):

part = part.strip()

if '=' in part:

key, value = part.split('=', 1)

params[key.strip()] = value.strip('"')

# Diagnose based on the 'error' parameter

error_type = params.get('error')

details = params.get('details', 'No details provided.')

if error_type == 'http_request_denied':

diagnosis = f"CLIENT ISSUE: Request blocked by proxy policy. Details: {details}"

elif error_type == 'dns_timeout':

diagnosis = f"TARGET ISSUE: Proxy could not resolve the target domain. Details: {details}"

elif error_type == 'destination_ip_unroutable':

diagnosis = f"TARGET ISSUE: Proxy cannot route to the target IP. Details: {details}"

elif error_type == 'connection_timeout':

diagnosis = f"TARGET ISSUE: Proxy failed to connect to the target server. Details: {details}"

elif error_type == 'http_response_incomplete':

diagnosis = f"TARGET ISSUE: Origin server sent a malformed response. Details: {details}"

else:

diagnosis = f"PROXY ISSUE: {error_type}. Details: {details}"

else:

diagnosis = "Legacy proxy: No Proxy-Status header available. Fall back to generic HTTP status code analysis."

return diagnosis, responseBright Data 的实现

Bright Data 采用类似方法,其 X-BRD-ERR-CODE 标头虽早于 RFC 9209 标准问世,但实现的作用相同。让我们来看下这套机制与新标准的对应关系。

场景:您尝试使用 IPv6 代理访问仅支持 IPv4 的网站。

- 您看到的是:HTTP 502 Bad Gateway 错误。

- 无 Proxy-Status:您必须检查日志或文档,才能推测错误是来自客户端、代理还是目标服务器。

- 使用 Bright Data 的标头:

HTTP/1.1 502 Bad Gateway X-BRD-ERR-CODE: target_40011其文档说明 target_40011 表示“目标主机无 IPv6 地址”。 - 采用 RFC 9209 标准:

HTTP/1.1 502 Bad Gateway Proxy-Status: destination_ip_unroutable; details="Target host has no IPv6 address"; received-status=502

现在,任何符合 RFC 9209 标准的客户端都能自动理解并处理此错误,无需依赖特定于厂商的逻辑。

Proxy-Status 的故障排除流程图

通过实施和解析 Proxy-Status 标头,您将从通用错误代码升级到精准、可操作的诊断信息,从而大幅缩短解决代理相关问题所需的时间。

现代代理故障排除的核心难点

在 RFC 9209 等标准化工作推出前,代理相关问题的调试往往需要费力解读隐晦线索,过程十分令人沮丧。问题的核心在于前文所述的两个独立 TLS 连接间存在的根本性上下文错配。当错误发生时,代理不得不使用单一且通常较为笼统的 HTTP 状态码来呈现复杂的双阶段故障。

这类问题通常影响各类代理服务器,从简单的 HTTP 中继到复杂的 TLS 拦截网关均不能幸免。

典型例子就是 502 Bad Gateway 错误。从终端用户的角度看,这只是一条单一且无实际帮助的错误信息。然而对网络管理员而言,这个单一状态码背后可能掩盖着至少三个不同的故障点,且每个故障点分别位于事务处理的不同环节:

代理到目标连接上的 DNS 故障

代理自身无法解析目标服务器的主机名。客户端到代理的连接正常,但代理的后续步骤在第一步就失败了。

代理到目标连接上的 TLS 握手失败

代理成功抵达目标服务器,但双方未能建立安全连接。这可能是由于服务器要求使用过时的加密套件、提供已过期的证书或存在主机名不匹配问题所致。

客户端到代理连接上的验证或策略拦截

客户端已成功连接至代理,但该请求被代理自身的内部策略拒绝。这可能是由于缺少凭证、尝试访问黑名单 URL 类别或触发了数据防泄露(DLP)规则所引起。

核心问题在于,当时的 HTTP 协议缺乏标准机制来传达具体发生何种故障及其原因。代理被迫将多层网络错误压缩成单一通用状态码。

特定于厂商的解决方法

由于缺乏统一标准,代理厂商开发各自的专有解决方案以提供更详细的信息。它们开始在返回客户端的错误响应中添加自定义 HTTP 标头。

例如,“X 厂商”的故障排除指南可能会指示您查找如下标头:

X-Proxy-Error: POLICY_BLOCK_URL_CATEGORY_GAMBLING

而“Y 厂商”的指南则可能采用:

X-CorpFirewall-Reason: AUTH_FAILURE_CLIENT_CERT

这种方法引发了一些新问题:

- 厂商锁定:故障排除流程完全针对该安全厂商的产品而定。管理员的经验无法迁移。

- 客户端侧不透明性:这些自定义标头常被中间系统剥离、遭客户端应用程序忽略,或未被记录在标准 Web 服务器访问日志中。

- 缺乏一致性:由于没有统一的错误类型字典,导致在部署多种代理类型的环境中难以构建统一的监控和告警系统。

这种由不透明错误和非标准标头构成的局面,导致系统化调试变得迟缓低效。这催生了对通用、与厂商无关的通信机制的迫切需求,该机制需能明确传达代理拒绝请求的原因,从而为正式标准的确立铺平道路。

什么是 RFC9209 Proxy-Status 标头?

这个 IETF 标准在代理故障排除中用精准取代了猜测。

在 RFC9209 标准问世之前:单一的 502 Bad Gateway 可能意味着任何问题——无论是 DNS 解析故障、策略拦截还是目标服务器超时。没有区分这些差异的标准方法。

RFC9209 标准问世之后:链路中的每个代理都能确切报告哪个连接失败及失败原因,使用如下结构化参数:

- error:预定义故障类型(如 dns_timeout、http_request_denied)

- details:人工可读说明

- received-status:上游服务器的 HTTP 状态码

结果:可即时明确区分客户端侧与目标侧故障,且不受厂商制约。

Bright Data 对 RFC9209 标准的采纳:2026年更新

从专有标头过渡到通用标准。Bright Data 现正将其自定义 x-brd-err-code 标头替换为 RFC9209 Proxy-Status 标头。

现状(2026年):

- 双标头支持期:系统同时返回

x-brd-err-code与Proxy-Status两种标头 - 示例:

target_40011错误现在还包含Proxy-Status: destination_ip_unroutable

未来计划:

- 逐步弃用

x-brd-*标头 - 全面迁移至通用

Proxy-Status标准 - 更新文档以反映新的故障排除方法

影响:客户如今可在所有代理提供商中使用标准化工具。

基于 RFC9209 标准的常见代理错误指南

本章节将常见 HTTP 代理错误映射至新标准,清晰区分代理链中哪一部分应对错误负责。

代理网络(例如住宅代理网络)的可靠性将直接影响这些错误在生产环境中的具体表现方式与分布位置。

- HTTP 407 与客户端错误代码:客户端到代理问题(例如

client_10000:代理网关验证失败)。 - HTTP 403 与策略错误代码:代理策略拦截(例如

policy_20050:请求在到达目标前因合规规则被阻止)。 - HTTP 429:速率限制与限流

- HTTP 502 与目标错误代码:代理到目标问题(例如

target_40001:代理尝试连接目标服务器时出现 DNS 故障)。

基于 RFC9209 的代理调试工具与最佳实践

必备工具:

- 使用

curl -v直接检查Proxy-Status标头 - 浏览器开发者工具(网络选项卡)

- 用于解析结构化

error代码的自定义脚本

最佳实践:

- 构建基于特定

Proxy-Status错误类型的自动化监控告警系统 - 利用详细信息字段实现即时诊断与解决

- 创建跟踪错误类别(客户端与目标端问题)的仪表板

实施基于错误类型的重试逻辑(例如:对 dns_timeout 错误进行重试,对 http_request_denied 错误则不重试)

对于需要专用 IP 配置的团队,可选用 Bright Data 的专属私有 IP 选项,确保测试与调试期间的网络行为一致。

结语

RFC9209 将代理调试从盲目猜测转变为精准、可操作的诊断。通过标准化 Proxy-Status 标头,该标准使用机器可读的结构化数据取代了“502 Bad Gateway”等泛化错误提示,既显著降低了排障耗时,又能在整个代理生态系统中实现更智能的自动化。

如果您厌倦了调试晦涩难懂的代理错误,Bright Data 的代理服务能提供强大的基础设施——结合 RFC9209 等标准,既能减少错误,又能简化数据收集。

了解更多:

支持支付宝等多种支付方式